"As pessoas não se lembram, mas o computador nunca esquece". Mashall McLuhan

Passado, presente. Fonte: Konfide e Elementa: inteligência digital colaborativa.

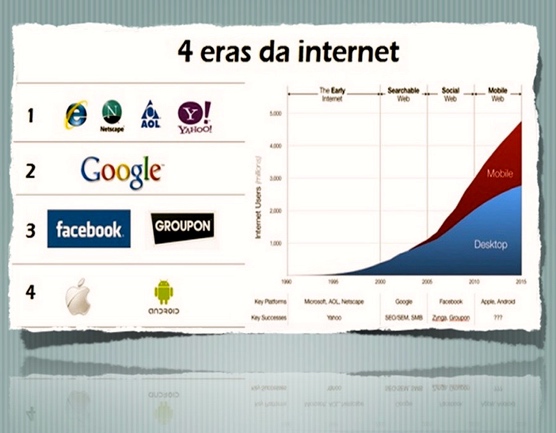

A evolução da web e as quatro eras da internet

Criada pelo Google, toda a evolução e história da internet pode ser encontrada no link: http://www.evolutionoftheweb.com/. Abaixo, coloca-se infográfico que descreve as 4 eras da internet.

As 4 eras da internet. Fonte: Konfide e Elementa: inteligência digital colaborativa. Montagem: Mayra Matuck

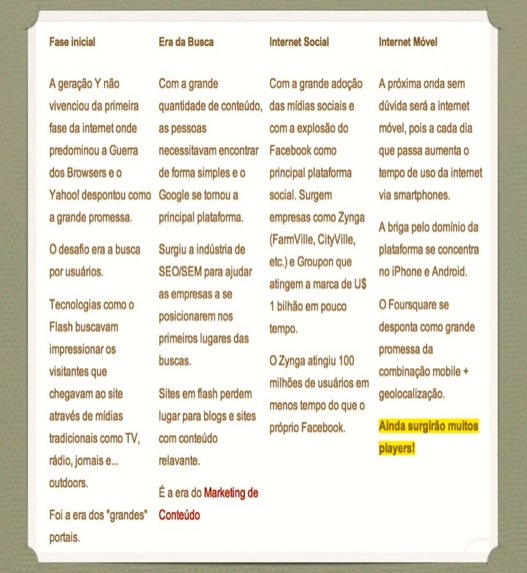

Descrição das quatro eras da internet

Fonte: Konfide e Elementa: inteligência digital colaborativa. Montagem: Mayra Matuck

O matemático Nobert Wiener, conhecido como o criador da cibernética, definia a cibernética como o estudo interdisciplinar da estrutura dos sistemas reguladores.

No livro Direito & Internet: aspectos jurídicos relevantes, o doutrinador Newton de Lucca (1) cita o pensamento de Wiener (2) para falar da relação entre direito e cibernética: "a possibilidade da aplicação da cibernética ao direito foi posta em relevo por Nobert Wiener – chamado de "O Pai da Cibernética" -, para quem os problemas da lei podem ser considerados poblemas de comunicação e cibernética, vale dizer, problemas de controle sistêmico e reiterável de outras situações críticas". (Cibernética e Sociedade, Ed. Cultrix, p. 109).

A internet possui suas raízes datadas em meados da década de 70, nos EUA, nos chamados Advanced Resoarch Projetcs Agency, centros de pesquisa militar. Em 1976, houve a Conferência sobre Aspectos Criminológicos do Crime Econômico, primeira iniciativa internacional sobre crimes digitais em Estrasburgo, França. Em 1990, ocorreram as primeiras iniciativas dos governos estruturarem unidades de "guerras de informação". Desde essa época, são condutas mais comuns: invasão de sistemas, pirataria, pornografia infantil e disseminação de vírus.

No livro Manual de Crimes Informáticos (3), os autores e doutrinadores Damásio de Jesus e José Antônio Milagre contam que o primeiro Estado a legislar sobre crimes virtuais foi a Flórida, EUA, quando um estudante copiou uma prova de uma rede de computadores na Universidade de Oxford, em 1978.

"No Brasil temos notícias dos primeiros crimes de phishing scam bancário em 1999. Outro caso célere foi o de um empresário de uma rede de varejo, acusado à época de ter enviado de Londres e-mails para o mercado financeiro com informações falsas alardeando riscos de quebra de um banco. Muito se debateu a respeito da investigação de crimes informáticos, que poderiam ser praticados em qualquer localidade do mundo". (4)

A partir desse fato, o Brasil começou a refletir a respeito de leis que norteassem delitos informáticos. No artigo Cibercrimes (5), dos autores Alexandre Jean Daoun e Renato M. S. Opice Blum, relata-se que é na própria internet onde se encontram programas decifradores de senhas e códigos e que isso envolve dificuldades de toda espécie. Até então, os autores evidenciaram que qualquer tentativa de regulamentação de uso, indiretamente inviabilizaria a atividade virtual, visto que a liberdade de expressão possui amparo constitucional. Ocorre que "muitas atividades desenvolvidas no mundo virtual dão margem a uma série de violações dos princípios e normas jurídicas comuns, principalmente as que regem o Direito Penal e o Processual Penal".

"De todos os sistemas de controle, o Direito é o único que se reveste das características de coercitividade, sancionando as condutas havidas como ilícitas, quer sob a angulação penal, civil ou administrativa". (6)

Na ocasião, os autores indagavam: "será que realmente é necessário a criação de lei específica para o controle do cybercrime? Será que apenas ajustes na legislação penal vigente não bastariam?". É pertinente evidenciar que mesmo agora (num momento já posterior às leis 12.737/12 e 12.965/14):"pressionados, os nossos legisladores acabam produzindo leis que não correspondem efetivamente aos anseios e necessidades populares. É a chamada ´inflação legislativa", conforme abordado no artigo citado.

O estelionato em todas as suas formas, lavagem de dinheiro, os crimes do colarinho branco, o contrabando, o terrorismo, violações à propriedade intelectual e industrial, crimes contra a honra e o conhecido ´furto salame´, no qual o ladrão faz transferência dos centavos de milhares de contas correntes sem que os titulares percebam, formam uma robusta gama de condutas nocivas à sociedade e que estão sendo consumadas com o uso do computador conectado à web". (8)

No mesmo sentido, FERREIRA (9)conceitua: "A ação típica se realizará contra um sistema de informática ou então pela utilização de processamento automático de dados ou a sua transmissão. Ou seja, consiste ela na utilização de um sistema de informática para atentar contra um bem ou interesse juridicamente protegido, pertença ele à ordem econômica, à liberdade individual, à honra, ao patrimônio público ou privado, etc. A natureza do bem jurídico ofendido, todavia, importará na classificação da ação delituosa em categorias diversas, originando problemas específicos, cujas soluções desafiam o intérprete ou legislador. Daí porque alguns autores sustentam a necessidade da elaboração de uma nova Doutrina para o Direito Penal Informático, com a construção de uma teoria geral para a proteção da informação e dos bens intangíveis que caracterizam os sistemas informáticos, além de outras previsões processuais adequadas às novas tendências e necessidades que afloram no curso das investigações e trâmites judiciais. Alegam eles que a tutela penal, em muitos casos, tem que servir-se da aplicação analógica das normas que disciplinam a proteção dos bens corpóreos sem levar em consideração as especificidades dos bens incorpóreos em questão, o que é condenável".

No mesmo artigo jurídico A criminalidade informática, a autora e professora de Direito Penal da Faculdade de Direito da USP, Ivette Senise Ferreira, conta que em 1984 foi instituído no Brasil um Plano Nacional de Informática e Automação, através da Lei 7.232/86, com o fito de estabelecer diretrizes para uma política nacional de informática.

A autora menciona também a legislação a respeito da propriedade intelectual, que posteriormente veio a sofrer alterações, e evidencia certa ineficiência dessas leis. Conforme pontua: "... ao Estado cumpre coibir sobretudo através do Direito Penal conflitos que não puderam ser solucionados de outra forma, como dispõe a doutrina, segundo o princípio da subsidiariedade".

"A evolução das técnicas nessa área, e a sua expansão, foi acompanhada por um aumento e diversificação das ações criminosas que passaram a incidir, a partir dos anos 80, em manipulações de caixas bancários, pirataria de programas de computador, abusos nas telecomunicações, etc... revelando uma vulnerabilidade que os criadores desses processos não haviam previsto e que carecia de uma proteção imediata, não somente através de novas estratégias de segurança no seu emprego, mas também de novas formas de controle e incriminação das condutas lesivas". (10)

"Se considerarmos, de acordo com a moderna doutrina penal, que constitui crime da informática toda ação típica, antijurídica e culpável cometida contra ou pela utilização de processamento automático de dados ou sua transmissão, poderemos estabelecer uma ampla gama de relações sociais ou individuais que comportam a utilização da informática e a possibilidade dos abusos que se deseja coibir através das normas penais. O conceito de ação abrange qualquer comportamento humano, positivo ou omissivo, desde que seja típico, ou seja, corresponda ao modelo previsto na lei como crime, com a respectiva penalidade, atendendo-se ao princípio nullum crimen nulla poena sine lege, que é básico no Direito Penal". (11)

À época do artigo jurídico Cybercrimes (2005) (12), ou seja, há 12 anos atrás, os autores supramencionados criticavam a precariedade para se investigarem esses crimes aqui no Brasil, chegando a comparar inclusive com a década de 50: "No Brasil, o Direito de Informática ainda é embrionário. Temos encontrado seríssimas dificuldades que começam na incapacidade técnica das autoridades públicas para a apuração da materialidade e da autoria das ocorrências à aplicação legislativa penal vigente. Ainda se investigam crimes no Brasil com métodos e princípios da década de 50".

No entanto, embora tenha ocorrido uma evolução significativa nesse contexto nos últimos 12 anos, as mesmas questões prevalecem, mas com proporções um pouco diferentes. Desta forma, Damásio de Jesus e José António Milagre conceituam crime informático como: "fato típico e antijurídico cometido por meio ou contra a tecnologia da informação", onde o bem jurídico ofendido pode ser tanto o bem informático em si, como esse bem informático ser um meio para atingir outros bens jurídicos já protegidos pelo Direito Penal.

Aduz a advogada militante Patrícia Peck Pinheiro (2007, p.250; 2014, p. 307): "o crime virtual, em tese, era considerado um crime-meio, em que se utiliza um meio virtual, à exceção dos crimes cometidos por hackers (13), que de algum modo podem ser enquadrados na categoria de estelionato, extorsão, falsidade ideológica, fraude, entre outros". Nessa abordagem, os estudiosos Damásio de Jesus e José António Milagre divergem de Patrícia Peck por considerarem a possibilidade do crime virtual ser cometido por qualquer pessoa e não somente por crackers. Por fim, como bem lembra Márcio André Lopes Cavalcante (2013, p.1), nesse contexto de Direito Digital e crimes informáticos, há uma busca para proteger a liberdade individual, o direito à intimidade e a segurança da informação: "o bem jurídico protegido é a privacidade, gênero do qual são espécies a intimidade e a vida privada".

As leis mais importantes relacionadas ao Direito Digital

Até o presente momento, as leis mais evidenciadas no campo de estudo do direito digital são:

- A Lei 12.737/12, também conhecida como Lei Carolina Dieckmann ou Lei dos Crimes Informáticos, como pilar do Direito Penal em questões de internet por ter introduzido três tipos penais envolvendo crimes informáticos: o art. 154-A do Código Penal (invasão de dispositivo informático alheio); o art. 266, §§ 1º e 2º do CP (interrupção ou perturbação de serviço telegráfico, telefônico, informático ou de informação de utilidade pública e o art. 298 do CP (falsificação de cartão de crédito ou débito);

- O Decreto 7.962/13 que regulamentou o Código de Defesa do Consumidor (CDC) para questões envolvendo o comércio eletrônico;

- A Lei 12.965/14, conhecida como O Marco Civil da Internet, que estabeleceu princípios, garantias, direitos e deveres para o uso dainternet no Brasil envolvendo a realidade de usuários, provedores de conexão e aplicação.

Notas e Referências

(1) LUCCA, Newton. Direito & Internet: aspectos jurídicos relevantes. São Paulo. Ed. Quartier Latin, 2008, p. 50.

(2) WIENER, Nobert. Foi um matemático estadunidense, conhecido como o fundador da cibernética. Nasceu em Columbia, Missouri, em 26 de novembro de 1894 e morreu em Estocolmo em 18 de março de 1964. Wikipédia.

(3) JESUS, Damásio de; MILAGRE, José António. Manual de Crimes Informáticos. Editora Saraiva. 2016, p.24.

(4) JESUS, Damásio de; MILAGRE, José Antônio. Manual de Crimes Informáticos. Editora Saraiva. 2016, p.24.

(5)DAOUN, Alexandre Jean; BLUM, Renato M. S. Opice. Cybercrimes.Direito & Internet: aspectos jurídicos relevantes. 2º Edição. Ed. Quartier Latin, 2005. p. 142 – 150.

(6) Vale lembrar que o referido artigo jurídico foi escrito antes das leis 12.737/12 (Carolina Dieckmann) e 12.965/14 (Marco Civil da Internet).

(7) DAOUN, Alexandre Jean; BLUM, Renato M. S. Opice. Cybercrimes.Direito & Internet: aspectos jurídicos relevantes. 2º Edição. Ed. Quartier Latin, 2005. p. 143.

(8) Op. Cit., p.145.

(9) FERREIRA, Ivette Senise. A criminalidade informática. Direito & Internet: aspectos jurídicos relevantes. 2º Edição. Ed. Quartier Latin, 2005. p. 209 – 211.

(10) FERREIRA, Ivette Senise. A criminalidade informática. Direito & Internet: aspectos jurídicos relevantes. 2 Edição. Ed. Quartier Latin, 2005. p. 209-211.

(11) FERREIRA, Ivette Senise. A criminalidade informática. Direito & Internet: aspectos jurídicos relevantes. 2 Edição. Ed. Quartier Latin, 2005. p. 209-211.

(12) DAOUN, Alexandre Jean; BLUM, Renato M. S. Opice. Cybercrimes.Direito & Internet: aspectos jurídicos relevantes. 2º Edição. Ed. Quartier Latin, 2005. p. 144.

(13)Cracker: pessoa com conhecimento avançado de sistemas informáticos que utiliza desse conhecimento para prejudicar outras. Diferentemente de Hacker: pessoa com o mesmo conhecimento, mas que utiliza para fins de ajudar e agregar. É comum encontrar textos utilizando essas denominações somo sinônimos. Mas são denominações com significados diversos.

LUCCA, Newton. Direito & Internet: aspectos jurídicos relevantes. São Paulo. Ed. Quartier Latin, 2008.

JESUS, Damásio de; MILAGRE, José António. Manual de Crimes Informáticos. Editora Saraiva. 2016.

DAOUN, Alexandre Jean; BLUM, Renato M. S. Opice. Cybercrimes. Direito & Internet: aspectos jurídicos relevantes. 2º Edição. Ed. Quartier Latin, 2005. p. 142 – 150.

FERREIRA, Ivette Senise. A criminalidade informática. Direito & Internet: aspectos jurídicos relevantes. 2º Edição. Ed. Quartier Latin, 2005. p. 209 – 211.

Imagem Ilustrativa do Post: labyrinthine circuit board lines // Foto de: Karl-Ludwig Poggemann // Sem alterações

Disponível em: https://www.flickr.com/photos/hinkelstone/2435823037/

Licença de uso: https://creativecommons.org/licenses/by/2.0